Les interfaces homme-machine (IHM) sont des éléments cruciaux dans les applications industrielles, car elles fournissent aux opérateurs les moyens de surveiller et de contrôler des systèmes complexes. La convergence des technologies de l'information (TI) et des technologies opérationnelles (OT) se poursuivant, la sécurité des interfaces homme-machine est devenue de plus en plus importante. Une sécurité efficace des IHM garantit l'intégrité, la disponibilité et la confidentialité des processus industriels critiques. Cet article de blog explore les meilleures pratiques pour sécuriser les IHM dans les environnements industriels, en se concentrant sur les mesures techniques et organisationnelles.

Comprendre l'importance de la sécurité des IHM

Dans les environnements industriels, les IHM servent de pont entre les opérateurs humains et les systèmes de contrôle industriel (ICS). Elles affichent des données en temps réel, permettent d'ajuster le système et fournissent les informations critiques nécessaires à la prise de décision opérationnelle. Compte tenu de leur rôle intégral, les IHM sont des cibles privilégiées pour les cyberattaques, qui peuvent avoir de graves conséquences telles que des arrêts de production, des risques pour la sécurité et des pertes financières.

La connectivité croissante des systèmes industriels, sous l'impulsion de l'Internet industriel des objets (IIoT) et de l'industrie 4.0, a élargi la surface d'attaque. Les cybermenaces ciblant les IHM peuvent exploiter les vulnérabilités des logiciels, des protocoles réseau et des interactions avec les utilisateurs. Par conséquent, la mise en œuvre de mesures de sécurité robustes est impérative pour protéger les opérations industrielles.

Mise en œuvre d'une authentification et d'un contrôle d'accès robustes.

Des mécanismes efficaces d'authentification et de contrôle d'accès sont fondamentaux pour la sécurité des IHM. Ces mesures garantissent que seul le personnel autorisé peut accéder à l'IHM et la faire fonctionner.

Authentification

L'authentification vérifie l'identité des utilisateurs qui tentent d'accéder à l'IHM. Elle doit aller au-delà des simples mots de passe et prendre en compte l'authentification multifactorielle (AMF) pour renforcer la sécurité. L'AMF combine ce que l'utilisateur connaît (mot de passe), ce qu'il possède (un jeton physique ou un appareil mobile) et ce qu'il est (vérification biométrique). Cette approche stratifiée réduit considérablement le risque d'accès non autorisé.

Contrôle d'accès

Le contrôle d'accès définit ce que les utilisateurs authentifiés peuvent faire dans l'environnement IHM. La mise en œuvre d'un contrôle d'accès basé sur les rôles (RBAC) garantit que les utilisateurs disposent des autorisations minimales nécessaires à l'exécution de leurs tâches. Par exemple, les opérateurs peuvent avoir accès aux données en temps réel et aux fonctions de contrôle, tandis que le personnel de maintenance peut avoir besoin d'accéder aux paramètres de configuration. Des audits et des examens réguliers des droits d'accès contribuent à maintenir la sécurité et la conformité.

Assurer une communication sécurisée

La communication entre les IHM et les autres composants du système doit être sécurisée afin d'empêcher l'interception, la falsification ou l'usurpation des données.

Chiffrement

L'utilisation de protocoles de cryptage, tels que Transport Layer Security (TLS), garantit que les données transmises entre les IHM et les composants ICS sont cryptées. Cela empêche les attaquants d'écouter les informations sensibles ou d'injecter des données malveillantes. Le chiffrement de bout en bout doit être mis en œuvre pour protéger les données en transit et au repos.

Segmentation du réseau

La segmentation du réseau consiste à diviser le réseau en segments plus petits et isolés afin de limiter la propagation de cyberattaques potentielles. Les IHM critiques doivent être placées dans des segments de réseau sécurisés, avec des contrôles d'accès et une surveillance stricts. Cela réduit le risque que les attaquants se déplacent latéralement au sein du réseau pour atteindre les systèmes critiques.

Mettre à jour et corriger régulièrement les logiciels

Il est essentiel de maintenir le logiciel et le micrologiciel de l'IHM à jour pour atténuer les vulnérabilités. Les éditeurs publient fréquemment des mises à jour et des correctifs pour corriger les failles de sécurité et améliorer les fonctionnalités.

Gestion des correctifs

Mettez en place un processus de gestion des correctifs afin de garantir l'application des mises à jour en temps voulu. Il s'agit de suivre les correctifs disponibles, de les tester dans un environnement contrôlé et de les déployer sur le réseau. Les solutions automatisées de gestion des correctifs peuvent rationaliser ce processus et réduire le risque d'erreur humaine.

Communication avec les fournisseurs

Maintenez une communication régulière avec les fournisseurs d'IHM afin de rester informé des avis de sécurité et des mises à jour. Les vendeurs fournissent souvent des informations critiques sur les vulnérabilités récemment découvertes et les mesures d'atténuation recommandées. Le fait de rester proactif à cet égard peut considérablement améliorer la sécurité des systèmes IHM.

Effectuer des évaluations régulières de la sécurité

Des évaluations régulières de la sécurité permettent d'identifier les vulnérabilités et de garantir le respect des politiques de sécurité.

Évaluations des vulnérabilités

Mener des évaluations de vulnérabilité pour identifier les faiblesses potentielles des systèmes IHM. Ces évaluations consistent à rechercher les vulnérabilités connues, les mauvaises configurations et les logiciels obsolètes. La résolution rapide des problèmes identifiés réduit le risque d'exploitation.

Test de pénétration

Les tests de pénétration simulent des cyberattaques réelles afin d'évaluer l'efficacité des mesures de sécurité. Des pirates informatiques éthiques tentent d'enfreindre les défenses de l'IHM, ce qui permet d'obtenir des informations précieuses sur les vecteurs d'attaque potentiels et les faiblesses de l'IHM. Les résultats des tests de pénétration guident la mise en œuvre de mesures de sécurité renforcées.

Mise en œuvre de systèmes de détection et de prévention des intrusions

Les systèmes de détection et de prévention des intrusions (IDPS) sont essentiels pour surveiller et défendre les environnements IHM contre les cybermenaces.

Systèmes de détection d'intrusion (IDS)

Les IDS surveillent le trafic réseau et les activités du système pour détecter les signes de comportement suspect. Ils génèrent des alertes lorsque des menaces potentielles sont détectées, ce qui permet aux équipes de sécurité de réagir rapidement. Les IDS basés sur les signatures s'appuient sur des modèles de menaces connus, tandis que les IDS basés sur les anomalies utilisent l'apprentissage automatique pour identifier les écarts par rapport au comportement normal.

Systèmes de prévention des intrusions (IPS)

Les systèmes de prévention des intrusions (IPS) détectent et bloquent les activités malveillantes en temps réel. Ils peuvent appliquer automatiquement les politiques de sécurité et empêcher les accès non autorisés ou les attaques. L'intégration des IPS aux IHM garantit une protection continue contre les menaces en constante évolution.

Assurer la sécurité physique

Les mesures de sécurité physique sont souvent négligées, mais elles sont essentielles pour protéger les systèmes IHM.

Contrôle d'accès aux sites physiques

Mettez en place des mécanismes de contrôle d'accès pour les sites physiques abritant des systèmes IHM. Cela inclut des points d'entrée sécurisés, des caméras de surveillance et l'enregistrement des tentatives d'accès. Seul le personnel autorisé doit avoir un accès physique au matériel IHM.

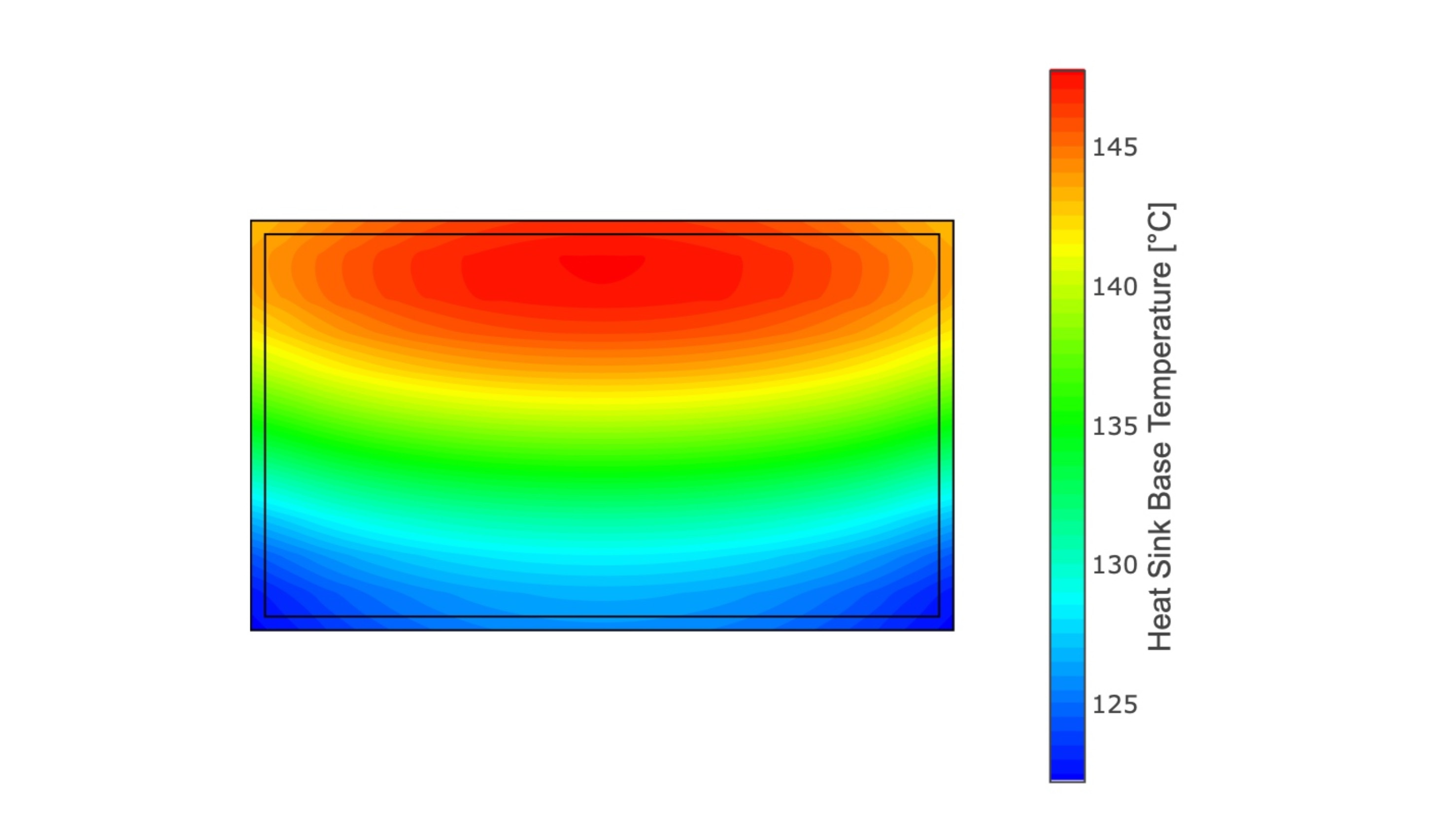

Contrôles environnementaux

Veillez à ce que le matériel IHM soit hébergé dans des environnements dotés de contrôles environnementaux appropriés, tels que la régulation de la température et la protection contre la poussière et l'humidité. Les facteurs environnementaux peuvent avoir un impact sur la fiabilité et la sécurité des systèmes IHM.

Programmes de formation et de sensibilisation

Les facteurs humains jouent un rôle important dans la sécurité des IHM. Les programmes de formation et de sensibilisation aident le personnel à comprendre l'importance de la sécurité et son rôle dans son maintien.

Formation de sensibilisation à la sécurité

Organisez régulièrement des sessions de formation à la sécurité pour tout le personnel qui interagit avec les systèmes IHM. Cette formation doit couvrir les meilleures pratiques en matière de gestion des mots de passe, de reconnaissance des tentatives d'hameçonnage et de réponse aux incidents de sécurité.

Formation à la réponse aux incidents

Préparer le personnel à répondre efficacement aux incidents de sécurité. La formation à la réponse aux incidents permet de s'assurer que le personnel sait comment identifier, signaler et atténuer les failles de sécurité. Des exercices et des simulations réguliers permettent de renforcer ces connaissances et d'améliorer l'état de préparation.

Élaborer une politique de sécurité globale

Une politique de sécurité globale sert de base à toutes les mesures et pratiques de sécurité.

Élaboration d'une politique

Élaborer une politique de sécurité décrivant les exigences, les rôles et les responsabilités en matière de sécurité pour les systèmes IHM. Cette politique doit couvrir des domaines tels que le contrôle d'accès, la protection des données, la réponse aux incidents et la conformité aux réglementations et normes en vigueur.

Application de la politique

Appliquer la politique de sécurité par des audits réguliers, des contrôles et des mesures disciplinaires en cas de non-conformité. Le fait de s'assurer que l'ensemble du personnel adhère à la politique permet de maintenir un environnement opérationnel cohérent et sûr.

Conclusion

La sécurisation des interfaces homme-machine dans les applications industrielles nécessite une approche à multiples facettes qui combine les facteurs techniques, organisationnels et humains. En mettant en œuvre une authentification et un contrôle d'accès robustes, en assurant une communication sécurisée, en mettant régulièrement à jour les logiciels, en procédant à des évaluations de la sécurité et en encourageant une culture de la sensibilisation à la sécurité, les entreprises peuvent améliorer de manière significative la sécurité de leurs systèmes IHM. Les environnements industriels continuant d'évoluer, il sera essentiel de rester vigilant et proactif pour relever les défis de la sécurité afin de protéger les infrastructures critiques et de maintenir l'intégrité opérationnelle.