Ihmisen ja koneen väliset käyttöliittymät (HMI) ovat keskeisiä komponentteja teollisissa sovelluksissa, sillä ne tarjoavat käyttäjille välineet monimutkaisten järjestelmien valvomiseen ja ohjaamiseen. Tietotekniikan ja käyttötekniikan lähentymisen jatkuessa käyttöliittymien turvallisuudesta on tullut yhä tärkeämpää. Tehokkaalla HMI:n tietoturvalla varmistetaan kriittisten teollisuusprosessien eheys, saatavuus ja luottamuksellisuus. Tässä blogikirjoituksessa tarkastellaan parhaita käytäntöjä HMI:iden suojaamiseksi teollisuusympäristöissä keskittyen sekä teknisiin että organisatorisiin toimenpiteisiin.

HMI-turvallisuuden merkityksen ymmärtäminen

Teollisuusympäristöissä käyttöliittymät toimivat siltana ihmisten ja teollisuuden ohjausjärjestelmien (ICS) välillä. Ne näyttävät reaaliaikaisia tietoja, mahdollistavat järjestelmän säädöt ja antavat kriittistä palautetta, jota tarvitaan operatiiviseen päätöksentekoon. Koska HMI:t ovat keskeisessä asemassa, ne ovat ensisijaisia kohteita verkkohyökkäyksille, jotka voivat johtaa vakaviin seurauksiin, kuten tuotantokatkoksiin, turvallisuusriskeihin ja taloudellisiin tappioihin.

Teollisuusjärjestelmien lisääntyvä kytkeytyvyys, jota edistävät esineiden teollinen internet (IIoT) ja teollisuus 4.0, on laajentanut hyökkäyspintaa. Käyttöliittymiin kohdistuvat kyberuhat voivat hyödyntää ohjelmistojen, verkkoprotokollien ja käyttäjien vuorovaikutuksen haavoittuvuuksia. Siksi vankkojen turvatoimien toteuttaminen on välttämätöntä teollisten toimintojen suojaamiseksi.

Vankan todennuksen ja pääsynvalvonnan toteuttaminen

Tehokkaat todennus- ja pääsynvalvontamekanismit ovat HMI:n tietoturvan kannalta olennaisen tärkeitä. Näillä toimenpiteillä varmistetaan, että vain valtuutettu henkilöstö voi käyttää ja käyttää HMI:tä.

Todentaminen

Tunnistaminen varmistaa niiden käyttäjien henkilöllisyyden, jotka yrittävät käyttää käyttöliittymää. Siinä olisi mentävä pelkkiä salasanoja pidemmälle ja harkittava monitekijätodennusta (MFA) turvallisuuden parantamiseksi. MFA:ssa yhdistetään jotain, minkä käyttäjä tietää (salasana), jotain, mikä käyttäjällä on (fyysinen merkki tai mobiililaite), ja jotain, mikä käyttäjä on (biometrinen todentaminen). Tämä kerroksittainen lähestymistapa vähentää huomattavasti luvattoman käytön riskiä.

Pääsynvalvonta

Pääsynvalvonta määrittelee, mitä todennetut käyttäjät voivat tehdä HMI-ympäristössä. Roolipohjaisen käytönvalvonnan (RBAC) toteuttamisella varmistetaan, että käyttäjillä on tehtäviensä suorittamiseen tarvittavat vähimmäisoikeudet. Esimerkiksi operaattoreilla voi olla pääsy reaaliaikaisiin tietoihin ja ohjaustoimintoihin, kun taas kunnossapitohenkilöstö saattaa tarvita pääsyn konfigurointiasetuksiin. Säännölliset tarkastukset ja käyttöoikeuksien tarkistukset auttavat ylläpitämään turvallisuutta ja vaatimustenmukaisuutta.

Turvallisen viestinnän varmistaminen

HMI:iden ja muiden järjestelmäkomponenttien välisen viestinnän on oltava suojattua, jotta estetään tietojen sieppaaminen, peukalointi tai väärentäminen.

Salaus

Salausprotokollien, kuten TLS:n (Transport Layer Security), käyttö varmistaa, että käyttöliittymien ja ICS-komponenttien välillä siirrettävät tiedot salataan. Tämä estää hyökkääjiä salakuuntelemasta arkaluonteisia tietoja tai syöttämästä haitallisia tietoja. Päästä päähän -salaus olisi otettava käyttöön, jotta tiedot voidaan suojata siirron aikana ja levossa.

Verkon segmentointi

Verkon segmentointi tarkoittaa verkon jakamista pienempiin, eristettyihin segmentteihin mahdollisten verkkohyökkäysten leviämisen rajoittamiseksi. Kriittiset käyttöliittymät olisi sijoitettava turvallisiin verkkosegmentteihin, joissa on tiukka pääsynvalvonta ja seuranta. Tämä vähentää riskiä siitä, että hyökkääjät liikkuvat verkon sisällä sivusuunnassa päästäkseen kriittisiin järjestelmiin.

Ohjelmistojen säännöllinen päivittäminen ja korjaaminen.

HMI-ohjelmistojen ja laiteohjelmistojen pitäminen ajan tasalla on olennaisen tärkeää haavoittuvuuksien vähentämiseksi. Valmistajat julkaisevat usein päivityksiä ja korjauksia, joilla korjataan tietoturva-aukkoja ja parannetaan toimintoja.

Korjausten hallinta

Ota käyttöön korjaustenhallintaprosessi, jolla varmistetaan päivitysten oikea-aikainen käyttöönotto. Tähän kuuluu saatavilla olevien korjausten seuranta, niiden testaaminen valvotussa ympäristössä ja niiden käyttöönotto verkossa. Automatisoidut korjaustenhallintaratkaisut voivat tehostaa tätä prosessia ja vähentää inhimillisten virheiden riskiä.

Toimittajaviestintä

Pidä säännöllisesti yhteyttä HMI-toimittajiin, jotta pysyt ajan tasalla tietoturvaohjeista ja päivityksistä. Myyjät antavat usein kriittistä tietoa äskettäin havaituista haavoittuvuuksista ja suositelluista lieventämistoimenpiteistä. Ennakoivalla toiminnalla voidaan merkittävästi parantaa HMI-järjestelmien tietoturvaa.

Säännöllisten tietoturva-arviointien tekeminen

Säännölliset tietoturva-arvioinnit auttavat tunnistamaan haavoittuvuudet ja varmistamaan tietoturvakäytäntöjen noudattamisen.

Haavoittuvuusarvioinnit

Suorita haavoittuvuusarviointeja HMI-järjestelmien mahdollisten heikkouksien tunnistamiseksi. Näihin arviointeihin kuuluu tunnettujen haavoittuvuuksien, virheellisten konfiguraatioiden ja vanhentuneiden ohjelmistojen skannaus. Havaittujen ongelmien korjaaminen viipymättä vähentää hyväksikäytön riskiä.

Tunkeutumistestaus

Tunkeutumistestauksessa simuloidaan todellisia verkkohyökkäyksiä turvatoimien tehokkuuden arvioimiseksi. Eettiset hakkerit yrittävät murtaa HMI:n suojauksen, mikä antaa arvokasta tietoa mahdollisista hyökkäysvektoreista ja heikkouksista. Tunkeutumistestien tulokset ohjaavat tehostettujen turvatoimien toteuttamista.

Tunkeutumisen havaitsemis- ja estämisjärjestelmien käyttöönotto.

Tunkeutumisen havaitsemis- ja estojärjestelmät (IDPS) ovat olennaisen tärkeitä HMI-ympäristöjen valvonnassa ja suojaamisessa kyberuhkia vastaan.

Tunkeutumisen havaitsemisjärjestelmät (IDS)

IDS-järjestelmät valvovat verkkoliikennettä ja järjestelmän toimintaa epäilyttävän käyttäytymisen merkkien varalta. Ne tuottavat hälytyksiä, kun mahdollisia uhkia havaitaan, jolloin tietoturvaryhmät voivat reagoida nopeasti. Signatuuripohjaiset IDS-järjestelmät perustuvat tunnettuihin uhkamalleihin, kun taas anomaliapohjaiset IDS-järjestelmät käyttävät koneoppimista normaalista käyttäytymisestä poikkeavien poikkeamien tunnistamiseen.

Tunkeutumisenestojärjestelmät (IPS)

IPS-järjestelmät eivät ainoastaan havaitse vaan myös estävät haitallista toimintaa reaaliajassa. Ne pystyvät automaattisesti valvomaan turvallisuuskäytäntöjä ja estämään luvattoman pääsyn tai hyökkäykset. IPS:n integroiminen käyttöliittymiin takaa jatkuvan suojan kehittyviä uhkia vastaan.

Fyysisen turvallisuuden varmistaminen

Fyysiset turvatoimet jätetään usein huomiotta, mutta ne ovat kriittisiä HMI-järjestelmien suojaamisen kannalta.

Fyysisten paikkojen kulunvalvonta

Toteuta pääsynvalvontamekanismit fyysisiin tiloihin, joissa HMI-järjestelmät sijaitsevat. Tähän kuuluvat turvalliset sisäänkäynnit, valvontakamerat ja pääsyyritysten kirjaaminen. Ainoastaan valtuutetulla henkilöstöllä tulisi olla fyysinen pääsy HMI-laitteistoon.

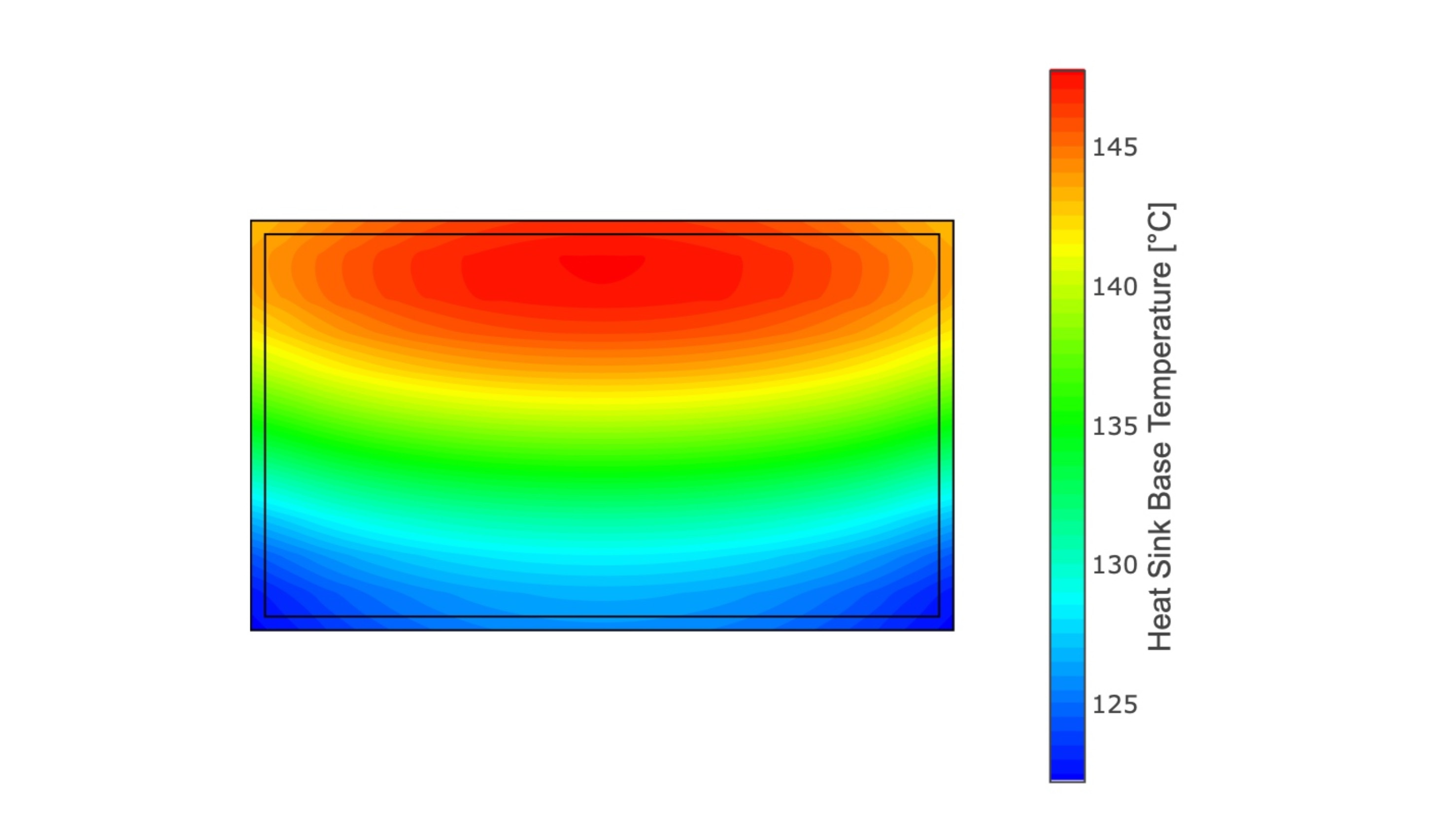

Ympäristövalvonta

Varmista, että HMI-laitteisto on sijoitettu ympäristöön, jossa on asianmukaiset ympäristönvalvontatoimenpiteet, kuten lämpötilan säätö sekä suojaus pölyltä ja kosteudelta. Ympäristötekijät voivat vaikuttaa HMI-järjestelmien luotettavuuteen ja turvallisuuteen.

Koulutus- ja tietoisuusohjelmat

Inhimillisillä tekijöillä on merkittävä rooli HMI-järjestelmien turvallisuudessa. Koulutus- ja tiedotusohjelmat auttavat henkilöstöä ymmärtämään turvallisuuden merkityksen ja oman roolinsa sen ylläpitämisessä.

Turvallisuustietoisuuskoulutus

Järjestä säännöllisesti tietoturvatietoisuuskoulutusta koko henkilöstölle, joka on tekemisissä HMI-järjestelmien kanssa. Koulutuksen tulisi kattaa parhaat käytännöt salasanojen hallintaan, phishing-yritysten tunnistamiseen ja tietoturvatapahtumiin reagoimiseen.

Häiriötilanteisiin vastaamisen koulutus

Valmista henkilöstöä reagoimaan tehokkaasti tietoturvaloukkauksiin. Tapahtumiin vastaamisen koulutuksella varmistetaan, että henkilöstö osaa tunnistaa, raportoida ja lieventää tietoturvaloukkauksia. Säännölliset harjoitukset ja simulaatiot auttavat vahvistamaan näitä tietoja ja parantamaan valmiutta.

Kattavan turvallisuuspolitiikan kehittäminen

Kattava turvallisuuspolitiikka toimii kaikkien turvatoimenpiteiden ja -käytäntöjen perustana.

Politiikan kehittäminen

Kehitä turvallisuuspolitiikka, jossa esitetään HMI-järjestelmien turvallisuusvaatimukset, roolit ja vastuut. Politiikan tulisi kattaa esimerkiksi käyttöoikeuksien valvonta, tietosuoja, häiriötilanteisiin reagoiminen sekä asiaankuuluvien säännösten ja standardien noudattaminen.

Politiikan täytäntöönpano

Pane turvallisuuspolitiikka täytäntöön säännöllisillä tarkastuksilla, valvonnalla ja kurinpidollisilla toimenpiteillä, jos sääntöjä ei noudateta. Sen varmistaminen, että koko henkilöstö noudattaa käytäntöä, auttaa ylläpitämään johdonmukaista ja turvallista toimintaympäristöä.

Johtopäätös

Ihmisen ja koneen välisten käyttöliittymien suojaaminen teollisissa sovelluksissa edellyttää monipuolista lähestymistapaa, jossa yhdistyvät tekniset, organisatoriset ja inhimilliset tekijät. Ottamalla käyttöön vankan todennuksen ja pääsynvalvonnan, varmistamalla turvallisen viestinnän, päivittämällä ohjelmistoja säännöllisesti, tekemällä turvallisuusarviointeja ja edistämällä turvallisuustietoisuuden kulttuuria organisaatiot voivat parantaa merkittävästi HMI-järjestelmiensä turvallisuutta. Kun teollisuusympäristöt kehittyvät edelleen, valppaana ja ennakoivana toimiminen tietoturvahaasteiden ratkaisemisessa on olennaisen tärkeää kriittisen infrastruktuurin suojaamiseksi ja toiminnan eheyden ylläpitämiseksi.