تُعد الواجهات بين الإنسان والآلة (HMIs) من المكونات الأساسية في التطبيقات الصناعية، حيث توفر للمشغلين وسائل مراقبة الأنظمة المعقدة والتحكم فيها. ومع استمرار التقارب بين تكنولوجيا المعلومات (IT) والتكنولوجيا التشغيلية (OT)، أصبح أمن واجهات الواجهات البشرية-الآلية (HMIs) ذا أهمية متزايدة. يضمن الأمن الفعال لواجهات إدارة واجهة المستخدم HMI سلامة العمليات الصناعية الهامة وتوافرها وسريتها. يستكشف هذا المنشور في هذه المدونة أفضل الممارسات لتأمين واجهات إدارة واجهة المستخدم البشرية في البيئات الصناعية، مع التركيز على كل من التدابير التقنية والتنظيمية.

فهم أهمية أمن واجهة الواجهة HMI

في البيئات الصناعية، تعمل واجهات واجهة الواجهة HMIs كجسر بين المشغلين البشريين وأنظمة التحكم الصناعية (ICS). فهي تعرض البيانات في الوقت الحقيقي، وتسمح بإجراء تعديلات على النظام، وتوفر تغذية راجعة حاسمة ضرورية لاتخاذ القرارات التشغيلية. ونظرًا لدورها المتكامل، فإن واجهات واجهة الواجهة HMI هي أهداف رئيسية للهجمات السيبرانية، والتي يمكن أن تؤدي إلى عواقب وخيمة مثل تعطل الإنتاج ومخاطر السلامة والخسائر المالية.

وقد أدى الاتصال المتزايد للأنظمة الصناعية، مدفوعاً بإنترنت الأشياء الصناعية (IIoT) والصناعة 4.0، إلى توسيع نطاق الهجمات. يمكن أن تستغل التهديدات السيبرانية التي تستهدف واجهات إدارة واجهة المستخدم HMI نقاط الضعف في البرمجيات وبروتوكولات الشبكة وتفاعلات المستخدم. لذلك، فإن تنفيذ تدابير أمنية قوية أمر حتمي لحماية العمليات الصناعية.

تنفيذ المصادقة القوية والتحكم في الوصول

تُعد آليات المصادقة الفعالة والتحكم في الوصول أساسية لأمن واجهة إدارة العمليات الصناعية. تضمن هذه التدابير أن الموظفين المصرح لهم فقط هم من يمكنهم الوصول إلى واجهة إدارة واجهة المستخدم الآلية HMI وتشغيلها.

المصادقة

تتحقق المصادقة من هوية المستخدمين الذين يحاولون الوصول إلى واجهة إدارة واجهة المستخدم الرئيسية. وينبغي أن تتجاوز كلمات المرور البسيطة وتأخذ في الاعتبار المصادقة متعددة العوامل (MFA) لتعزيز الأمان. تجمع المصادقة متعددة العوامل بين شيء يعرفه المستخدم (كلمة المرور)، وشيء يمتلكه المستخدم (رمز مادي أو جهاز محمول)، وشيء آخر (التحقق من السمات الحيوية). هذا النهج متعدد الطبقات يقلل بشكل كبير من مخاطر الوصول غير المصرح به.

التحكم في الوصول

يحدد التحكم في الوصول ما يمكن للمستخدمين الذين تمت المصادقة عليهم القيام به داخل بيئة واجهة إدارة الموارد البشرية. يضمن تنفيذ التحكم في الوصول المستند إلى الأدوار (RBAC) حصول المستخدمين على الحد الأدنى من الأذونات اللازمة لأداء واجباتهم. على سبيل المثال، قد يتمكن المشغلون من الوصول إلى البيانات في الوقت الحقيقي ووظائف التحكم، بينما قد يحتاج موظفو الصيانة إلى الوصول إلى إعدادات التكوين. تساعد عمليات التدقيق والمراجعات المنتظمة لحقوق الوصول في الحفاظ على الأمن والامتثال.

ضمان الاتصال الآمن

يجب أن يكون الاتصال بين واجهات التحكم الرئيسية ومكونات النظام الأخرى آمنًا لمنع اعتراض البيانات أو التلاعب بها أو انتحال البيانات.

التشفير

إن استخدام بروتوكولات التشفير، مثل بروتوكول أمان طبقة النقل (TLS)، يضمن تشفير البيانات المرسلة بين واجهات واجهة المستخدم البشرية ومكونات نظم الرقابة الصناعية. وهذا يمنع المهاجمين من التنصت على المعلومات الحساسة أو حقن بيانات خبيثة. يجب تنفيذ التشفير من طرف إلى طرف لحماية البيانات أثناء النقل وفي حالة السكون.

تجزئة الشبكة

تتضمن تجزئة الشبكة تقسيم الشبكة إلى أجزاء أصغر ومعزولة للحد من انتشار الهجمات الإلكترونية المحتملة. وينبغي وضع أجهزة HMI الحرجة في قطاعات شبكة آمنة مع ضوابط وصول ومراقبة صارمة. وهذا يقلل من خطر تحرك المهاجمين أفقياً داخل الشبكة للوصول إلى الأنظمة الحرجة.

تحديث البرمجيات وتصحيحها بانتظام

من الضروري تحديث برمجيات واجهة الإدارة العليا والبرمجيات الثابتة بانتظام للتخفيف من الثغرات الأمنية. يقوم الموردون بإصدار تحديثات وتصحيحات بشكل متكرر لمعالجة الثغرات الأمنية وتحسين الوظائف.

إدارة التصحيحات

إنشاء عملية إدارة التصحيحات لضمان تطبيق التحديثات في الوقت المناسب. ويتضمن ذلك تتبع التصحيحات المتاحة واختبارها في بيئة خاضعة للرقابة ونشرها عبر الشبكة. يمكن لحلول إدارة التصحيح الآلية تبسيط هذه العملية وتقليل مخاطر الخطأ البشري.

التواصل مع البائعين

حافظ على التواصل المنتظم مع بائعي HMI للبقاء على اطلاع على الإرشادات والتحديثات الأمنية. غالباً ما يقدم البائعون معلومات هامة حول الثغرات الأمنية المكتشفة حديثاً والتدابير الموصى بها للتخفيف من حدتها. يمكن أن يؤدي البقاء استباقيًا في هذا الصدد إلى تعزيز الوضع الأمني لأنظمة واجهة إدارة واجهة المستخدم الآلية بشكل كبير.

إجراء تقييمات أمنية منتظمة

تساعد التقييمات الأمنية المنتظمة في تحديد نقاط الضعف وضمان الامتثال للسياسات الأمنية.

تقييمات الثغرات الأمنية

قم بإجراء تقييمات الثغرات الأمنية لتحديد نقاط الضعف المحتملة في أنظمة HMI. تتضمن هذه التقييمات فحص الثغرات المعروفة والتهيئة الخاطئة والبرمجيات القديمة. إن معالجة المشكلات التي تم تحديدها على الفور يقلل من مخاطر الاستغلال.

اختبار الاختراق

يحاكي اختبار الاختراق الهجمات الإلكترونية في العالم الحقيقي لتقييم فعالية التدابير الأمنية. ويحاول المخترقون الأخلاقيون اختراق دفاعات واجهة المستخدم الآلية، مما يوفر رؤى قيمة حول نواقل الهجوم المحتملة ونقاط الضعف. توجه النتائج المستخلصة من اختبارات الاختراق تنفيذ التدابير الأمنية المعززة.

تنفيذ أنظمة كشف التسلل والوقاية منه

تعتبر أنظمة كشف التسلل والوقاية منه (IDPS) ضرورية لمراقبة بيئات واجهة إدارة واجهة المستخدم الآلية العليا والدفاع عنها ضد التهديدات الإلكترونية.

أنظمة كشف التطفل (IDS) ### أنظمة كشف التطفل (IDS)

تراقب أنظمة كشف ومنع التطفل (IDS) حركة مرور الشبكة وأنشطة النظام بحثاً عن علامات السلوك المشبوه. وهي تولد تنبيهات عند اكتشاف تهديدات محتملة، مما يمكّن فرق الأمن من الاستجابة على الفور. تعتمد أنظمة IDS القائمة على التوقيعات على أنماط التهديدات المعروفة، بينما تستخدم أنظمة IDS القائمة على الشذوذ التعلم الآلي لتحديد الانحرافات عن السلوك العادي.

أنظمة منع التطفل (IPS)

لا تكتشف أنظمة IPS الأنشطة الخبيثة في الوقت الفعلي فحسب، بل تحظرها أيضاً. يمكنها فرض سياسات الأمان تلقائيًا ومنع الوصول أو الهجمات غير المصرح بها. يضمن دمج IPS مع أنظمة منع التطفل مع واجهات إدارة HMI الحماية المستمرة ضد التهديدات المتطورة.

ضمان الأمن المادي

غالبًا ما يتم التغاضي عن تدابير الأمن المادي ولكنها ضرورية لحماية أنظمة واجهة إدارة واجهة المستخدم العالية.

التحكم في الوصول إلى المواقع المادية

تنفيذ آليات التحكم في الوصول للمواقع المادية التي تحتوي على أنظمة واجهة الإدارة العليا. ويشمل ذلك نقاط الدخول الآمنة وكاميرات المراقبة وتسجيل محاولات الدخول. يجب أن يكون للموظفين المصرح لهم فقط الوصول المادي إلى أجهزة واجهة الإدارة العليا.

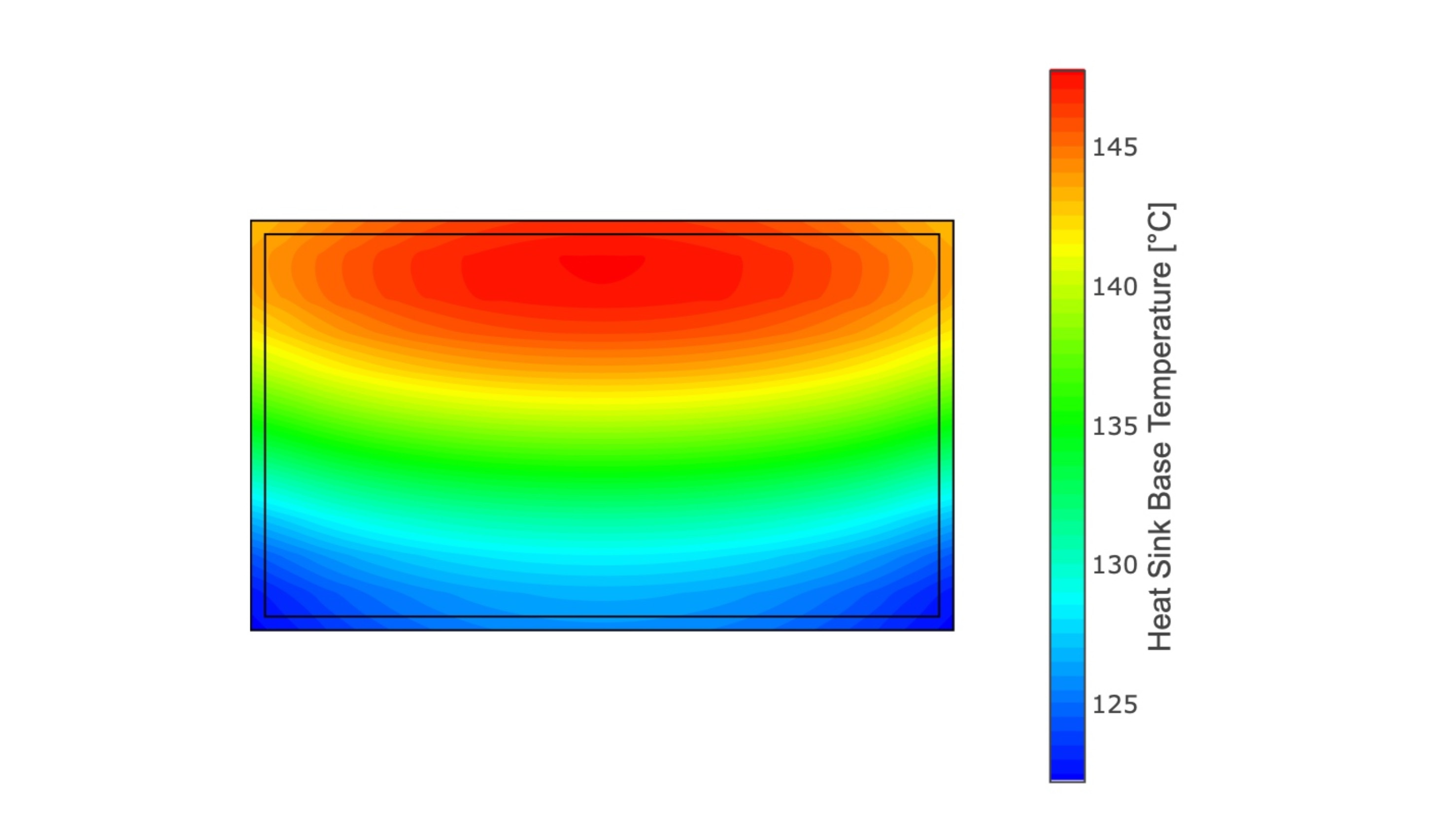

الضوابط البيئية

تأكد من وضع أجهزة واجهة إدارة واجهة المستخدم HMI في بيئات ذات ضوابط بيئية مناسبة، مثل تنظيم درجة الحرارة والحماية من الغبار والرطوبة. يمكن للعوامل البيئية أن تؤثر على موثوقية وأمان أنظمة واجهة إدارة واجهة المستخدم البشرية.

برامج التدريب والتوعية

تلعب العوامل البشرية دورًا مهمًا في أمن واجهة المستخدم الآلية العالية. تساعد برامج التدريب والتوعية الموظفين على فهم أهمية الأمن ودورهم في الحفاظ عليه.

التدريب والتوعية الأمنية

قم بإجراء دورات تدريبية منتظمة للتوعية الأمنية لجميع الموظفين الذين يتعاملون مع أنظمة واجهة الإدارة العليا. يجب أن يغطي هذا التدريب أفضل الممارسات لإدارة كلمات المرور والتعرف على محاولات التصيد الاحتيالي والاستجابة للحوادث الأمنية.

التدريب على الاستجابة للحوادث

إعداد الموظفين للاستجابة بفعالية للحوادث الأمنية. يضمن التدريب على الاستجابة للحوادث أن يعرف الموظفون كيفية تحديد الاختراقات الأمنية والإبلاغ عنها والتخفيف من حدتها. تساعد التدريبات والمحاكاة المنتظمة على تعزيز هذه المعرفة وتحسين الجاهزية.

وضع سياسة أمنية شاملة

تعمل السياسة الأمنية الشاملة كأساس لجميع التدابير والممارسات الأمنية.

وضع السياسة

وضع سياسة أمنية تحدد المتطلبات الأمنية والأدوار والمسؤوليات الأمنية لأنظمة واجهة الإدارة العليا. يجب أن تغطي هذه السياسة مجالات مثل التحكم في الوصول وحماية البيانات والاستجابة للحوادث والامتثال للوائح والمعايير ذات الصلة.

إنفاذ السياسة

إنفاذ السياسة الأمنية من خلال عمليات التدقيق المنتظمة والمراقبة والإجراءات التأديبية في حالة عدم الامتثال. يساعد ضمان التزام جميع الموظفين بالسياسة على الحفاظ على بيئة تشغيلية متسقة وآمنة.

الخاتمة

يتطلب تأمين الواجهات بين الإنسان والآلة في التطبيقات الصناعية نهجاً متعدد الأوجه يجمع بين العوامل التقنية والتنظيمية والبشرية. من خلال تنفيذ مصادقة قوية والتحكم في الوصول، وضمان الاتصال الآمن، وتحديث البرمجيات بانتظام، وإجراء تقييمات أمنية، وتعزيز ثقافة الوعي الأمني، يمكن للمؤسسات تعزيز أمن أنظمة واجهات الواجهة البشرية-الآلية بشكل كبير. مع استمرار تطور البيئات الصناعية، فإن البقاء يقظاً واستباقياً في مواجهة التحديات الأمنية سيكون ضرورياً لحماية البنية التحتية الحيوية والحفاظ على سلامة العمليات.